Forze speciali Croate Joint Terminal Attack Controllers (JTAC) identificare un obiettivo tramite un'unità laser per i jet da caccia dell'Aeronautica militare statunitense F-16 durante la formazione di supporto in aria come parte

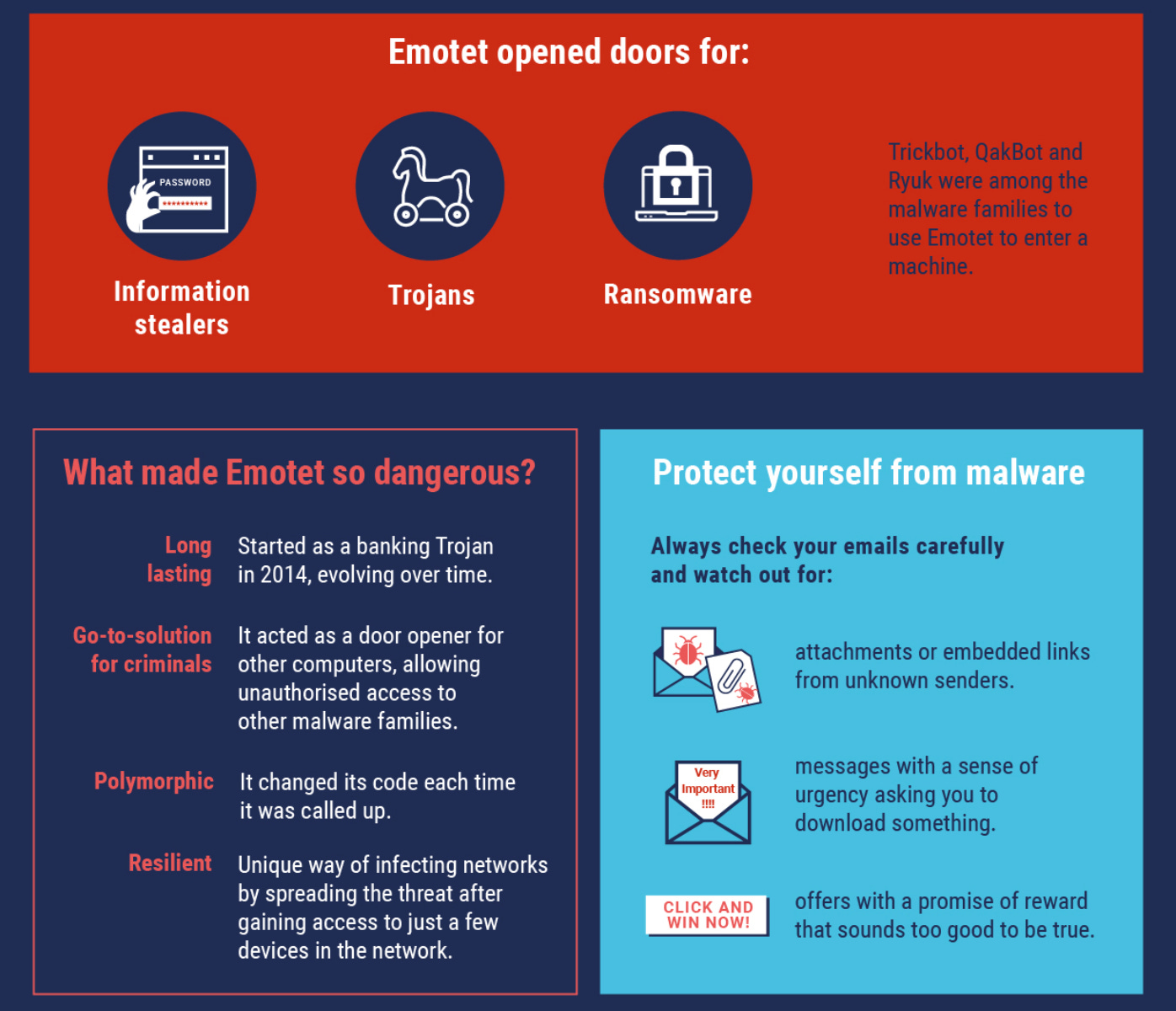

Xenomorph, il nuovo trojan bancario per Android che minaccia anche i clienti italiani - Cyber Security 360